安全なファイル共有とは?

PPAPの情報漏洩リスクとその対策

PPAP問題

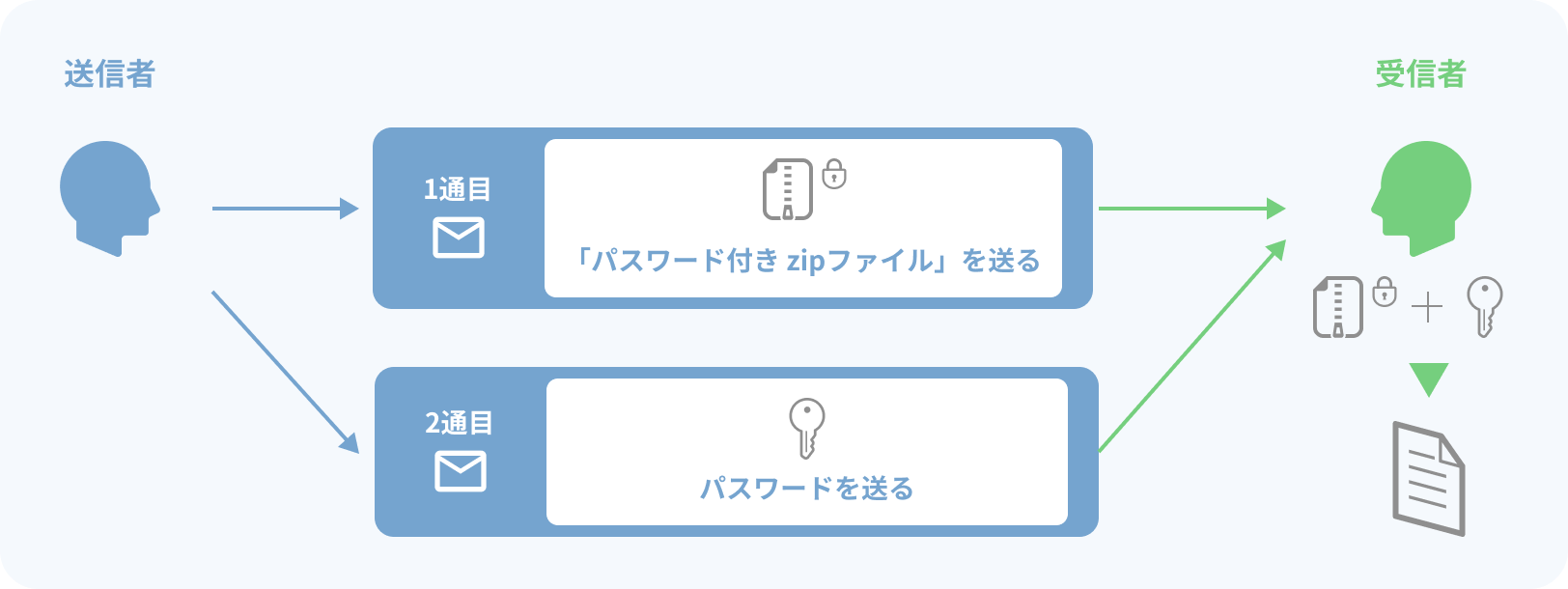

PPAPとは、暗号化したパスワード付き zipファイルをメールに添付し、その後解凍用パスワードを別メールで送信するセキュリティ対策の方法です。主に社外の取引先にファイルを共有する際の、企業間のセキュリティ対策手段として浸透してきました。

現在では問題点が指摘され、PPAPを禁止する企業が増えています。

PPAPとは「パスワード付き zipファイル」を送信する手順をもじった略語です。

P:「Passwordつきzip暗号化ファイルを送ります」

P:「Passwordを送ります」

A:「Aん号化(暗号化)」

P:「Protocol(プロトコル)」

PPAPを利用することで発生するリスク

添付ファイルを利⽤した標的型攻撃が増加していますが、パスワード付きzipファイルで暗号化されていると、 従来のセキュリティチェックサービスでは悪意あるウイルスの実⾏プログラムを検知・除去することができません。 実際に「Emotet」と呼ばれるマルウェアの流⾏では、多くのPPAPを利⽤する企業が被害を受けました。

添付ファイルをzipで暗号化する⽅法は過去に送信経路上での盗聴を防ぐために始まった⼿法ですが、今では、 ほとんどのメールサーバーが暗号化通信を⾏っており、経路の途中で盗聴されるリスクはほぼありません。 セキュリティインシデントの多くは、メール受信経路ではなく、エンドポイントで発⽣しています。

PPAPでは、1通⽬のファイルを添付したメールと2通⽬のパスワードを記載したメールを同じ宛先に送信するため、 誤送信の対策にはなりません。また、ファイル本体をメールに添付して送信するため、後からファイルを削除して 取り消すこともできず、誤送信による情報漏洩が発⽣すると被害が拡⼤する可能性もあります。

政府や企業で加速する「脱PPAP」

問題点が多く利用が疑問視されてきたPPAPを廃止しようと、

現在、政府や企業の間で「脱PPAP」の動きが広がっています。

政府の動き

2020年11月、平井卓也デジタル改革担当大臣(当時)が中央省庁で「自動暗号化ZIPファイルを廃止」する方針を示し、内閣府および内閣官房でPPAP廃止を表明しました。

国民から意見を募るWebサイト「デジタル改革アイデアボックス」で、「脱PPAP」が投票数1位の支持を得た結果を反映したものです。

平井大臣の記者会見は大きな話題となり、2022年1月には文部科学省でもPPAPを廃止すると発表。また、脱PPAPを宣言する民間企業が続くなど大きな影響を与えました。

企業の対応

どのPPAP対策を選ぶべきなのか?

PPAP対策① ファイルとパスワードを別の通信経路で送る |

PPAP対策② ファイル転送サービス |

PPAP対策③ クラウドストレージ |

|

|---|---|---|---|

| 安全性 | × | △ | ◎ |

| 導入時の手間 導入コスト |

◎ | ○ | ○ |

| 運⽤時の⼿間 運⽤コスト |

× | △ | ◎ |

| 説明 | 別の経路を準備することは理論上安全です。しかし利用環境の準備と日々の運用の手間によりヒューマンエラーが起きやすい課題が残ります。 | ダウンロード用URLを受信側に伝え、受信側がURLへアクセスしダウンロードする仕組みです。 別途契約の必要があったり、ダウンロードURLの期限が切れてしまうと過去履歴の確認に再送してもらうなどの手作業が必要となります。 |

Google ドライブ™ 等のクラウドストレージにファイルをアップロードして、その共有リンクURLをメール等で共有する方法です。 送信時のURLもSSLで暗号化される上に、誤送信をした場合も手元のストレージで共有リンクを止めることができるので、安全性の高いクラウドストレージを使用すれば、組織的にセキュリティを管理できます。 |

安全に共有が可能で文部科学省でもPPAPの代替案として採用されています。

クラウドストレージは

Google ドライブ™ がおすすめ

Google 社は世界最大の

インターネットセキュリティ企業

Google 社は世界最大の検索エンジン企業です。そして「google.com」は、最も世界で攻撃を受けているといわれています。

そのため、Google は24時間対応の専門のセキュリティ担当者を多く抱え、常にインターネット上の攻撃から顧客のデータを守るために多くのリソースを投入しています。

つまり、世界で最も最新の攻撃手法を熟知し、研究できているとも言えるのです。

また、Googleドライブのファイルは物理的に、一つのサーバーに置かれているわけではありません。実際は、世界中のサーバーに分散され、ファイルはシュレッダーで裁断されたような状態で保存されています。

悪意のある人物が、仮に Google のサーバーに侵入できたとしても、狙ったファイルを取得することは大変困難なのです。

このように世界最高水準の仕組みで守られた Googleドライブ は、ファイル共有をするための場所としても最適なのです。

Google ドライブ™ の3つの安全性

社内のサーバーに保存していたファイルを新たに Google ドライブ™ に保存するとなると、情報漏洩などセキュリティ面の心配をされる方も多いのではないでしょうか?

クラウドストレージが広がっている背景には Google ドライブ™ におけるセキュリティ対策の担保があります。

Google ドライブ™ の

メリット&デメリット

- Google アカウントを持っていない方への共有も柔軟に可能なため、使い勝手は非常に良い

- Google Workspace は二段階認証のためログイン時のセキュリティレベルが高い

- 大容量ファイルでもデータ授受がスムーズ

- 管理者が⾃社の Google ドライブ内の共有状況をひと⽬で把握しづらい

- 個々のファイルの共有管理がそのファイルのオーナーまかせになり、 ⻑期間外部共有されたままになっていても、管理者側で容易に把握できない

PPAP対策方法は

「Google ドライブ™ ️+ DriveChecker 」がおすすめ

PPAP対策として、高いセキュリティの Google ドライブ™ に加えて DriveCheckerをご利用いただくと、誤って共有してしまうなどの人為的なリスクに対して、組織的に対策を打つことができます。

「Google ドライブ™ ️+ DriveChecker 」が特に優れている3つの理由

アクセス権で管理

Gmail標準機能でメール送信時の対象ファイルにアクセス権が付与されていなければ、確認画面が表示されるため宛先間違いに気付きやすい。もしもアクセス権が付与漏れしていた場合、送信時にアクセス権を設定出来る便利仕様です。

ヒューマンエラー対策

DriveCheckerのシステム上でブロックリストやホワイトリストを設定しておくことで、万が一にヒューマンエラーを起こしても、システムがブロック情報を取得し外部共有が制限されるため安心です。

自動でブロック

DriveCheckerのシステム上でユーザー設定により、社内ポリシーで外部共有が許可されていない対象外ユーザーが外部共有しようとした場合、対象ファイルがDriveCheckerに検出され、外部共有が自動でブロックされます。

※ブロック設定にはユーザー属性の「外部共有禁止」や「外部共有申請」に事前設定が必要です。

DriveChecker を無料で

お試しいただけます

Google Workspace をご利⽤中の⽅は、無料で DriveChecker をお試しいただけます。

この機会にぜひお申し込みください。

(詳細は 無料トライアル のページをご確認ください)